morfeus

Yeni Üye

ESET Araştırma takımı, 5 binden fazla e-posta sunucusunun taarruzlardan etkilendiğini belirledi. Sunucuların, dünya genelinde ortalarında yüksek profile sahip şirketlerin de yer aldığı birçok kuruluşa ve devlet kurumuna ilişkin olduğu belirtildi.

Hücum nasıl gerçekleştirildi

Mart ayının başlarında Microsoft; 2013, 2016 ve 2019 sürümüne sahip Microsoft Exchange Server’ları için evvelden kimlik doğrulama uzaktan kod idaresi (RCE) güvenlik açıkları dizisini onaran yamalar yayımladı. Güvenlik açıkları, saldırganların geçerli bir hesabın kimlik bilgilerini bilmesine gerek kalmadan, erişim sağlanabilen Exchange sunucularını ele geçirmesine imkan tanıyor. Bu durum internete bağlı Exhange sunucularının ihlallere açık hale gelmesine neden oluyor.

10’dan fazla tehdit kümesi

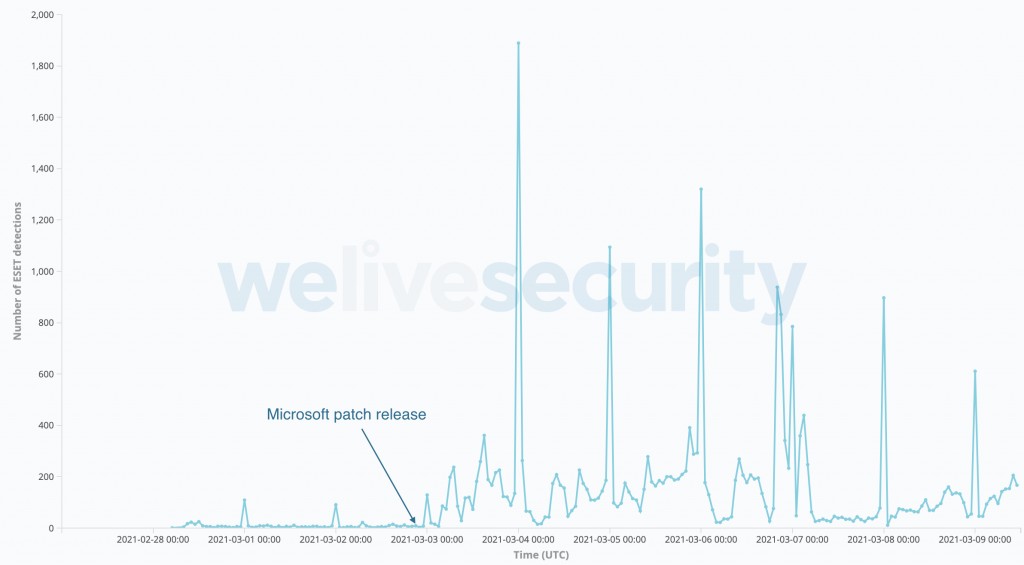

ESET’in en son Exchange güvenlik açığı zinciriyle ilgili araştırmasına başkanlık eden Matthieu Faou bu husustaki görüşlerini şöyle tabir etti: “Yamaların yayımlandığı günün ertesinde Exchange sunucularını toplu halde tarayan ve ihlal eden akınlarda artış gözlemlemeye başladık. Ayrıyeten bu APT kümelerinden biri hariç hepsi casusluk alanına odaklanan kümeler. Bir adedinin ise bilinen bir kriptopara madenciliği ile bağlı olduğu gözlendi. Fakat fidye yazılım operatörleri de dahil olmak üzere gitgide daha fazla sayıda saldırgan, bu güvenlik açıklarına er ya da geç erişim sağlayacaktır. ”ESET araştırmacıları, kimi APT kümelerinin güvenlik açıklarını yamalar yayımlanmadan çok daha evvel suistimal ettiğini fark etti.

ESET telemetrisi, 115’ten fazla ülkede 5 binden fazla eşsiz sunucuda web kabukları (bir internet tarayıcı yoluyla sunucunun uzaktan denetim edilmesini sağlayan makus gayeli programlar yahut dizinler) bulunduğunu tespit etti.

Tüm Exchange sunucularına mümkün olan en kısa müddette yama yüklenmeli

ESET, kurbanlarının e-posta sunucularına web kabuğu yahut art kapı üzere makûs emelli yazılım kurmak üzere en son Microsoft Exchange RCE güvenlik açıklarını kullanan ondan fazla farklı tehdit düzenleyen küme tespit etti. Birtakım durumlarda ise farklı tehdit düzenleyenler tıpkı kuruluşu amaç aldı.

Matthieu Faou şu tavsiyede bulundu: “Tüm Exchange sunucularına mümkün olan en kısa müddette yama yüklenmelidir. İnternete direkt maruz kalmayan sunuculara bile yama yüklenmelidir. İhlal durumunda yöneticiler web kabuklarını kaldırmalı, giriş bilgilerini değiştirmeli ve öteki bir makus maksatlı yazılım olup olmadığını araştırmalıdır. Bu durum, Microsoft Exchange yahut SharePoint üzere karmaşık uygulamaların internete açık olmaması gerektiğine dair bir hatırlatmadır.”

ESET güvenlik eserleri, bilhassa saldırganlar tarafından yüklenen web kabukları ve art kapılar üzere makus maksatlı yazılımları tespit ederek, istismarın akabinde akınların daha fazla ilerlemesine karşı müdafaa sağlıyor. Ek olarak, ESET Enterprise Inspector, müşterileri rastgele bir kuşkulu güvenlik ihlali sonrası aktifliğe karşı uyarmada faydalı bir rol oynayabilir.

Exchange sunucularınızı kesinlikle denetim edin

Internete açık ve yamalanmamış sunucuların tehlikeye girme mümkünlüğü yüksektir. Bu nedenle, internete açık sunucuların güvenlik değerlendirilmesini bir an evvel gerçekleştirin. Güvenlik ihlali durumunda, yöneticiler web kabuklarını kaldırmalı, kimlik bilgilerini değiştirmeli ve rastgele bir ek makus emelli aktiflik olup olmadığı araştırmalıdır.

Microsoft tarafından yayınlanan yamaları mümkün olan en kısa müddette uygulamak en âlâ tavsiye olsa da, yamaların uygulanması halihazırda virüs bulaşmış bir sunucuyu otomatik olarak temizlemediğinden, Exchange sunucularınızda makus gayeli web kabuklarının olup olmadığını muhakkak denetim edilmelidir. Bu sürecin sonunda, kontrole devam edin ve kalan tüm sunucuları inceleyin.

Tespit edilen tehdit kümeleri ve davranış kümeleri

- Tick – BT hizmetleri sağlayan ve Doğu Asya’da bulunan bir şirketin internet sunucusuna sızmış. LuckyMouse ve Calypso’da olduğu üzere kümenin yamalar yayımlanmadan evvel sunucuya sızarak erişim sağladığı düşünülüyor.

- LuckyMouse – Orta Doğu’daki bir devlet kurumunun e-posta sunucusuna sızmış. Bu APT kümesinin yamalar yayımlanmadan en az bir gün evvel ve hala sıfır günken sızıntıyı gerçekleştirmiş olması büyük bir mümkünlük.

- Calypso – Orta Doğu’daki ve Güney Amerika’daki devlet kurumlarının e-posta sunucularına sızmış. Kümenin, sıfır gün olarak sunucuya erişim sağladığı düşünülüyor. Daha sonraki günlerde Calypso operatörleri Afrika, Asya ve Avrupa’daki devlet kurumlarının ve özel şirketlerin öteki sunucularını da maksat aldı.

- Websiic – Asya’da özel şirketlere (BT, bağlantı ve mühendislik alanında) ilişkin yedi e-posta sunucusunu ve Doğu Avrupa’daki bir devlet kurumunu amaç aldı. ESET, bu yeni aktiflik kümesine Websiic ismini verdi.

- Winnti Küme – Asya’da bir petrol şirketinin ve bir yapı gereçleri şirketinin e-posta sunucularına sızmış. Kümenin yamalar yayımlanmadan evvel sunucuya sızarak erişim sağladığı düşünülüyor.

- Tonto Grubu – Doğu Avrupa’da bir tedarik şirketinin ve yazılım geliştirme ve siber güvenlik alanında uzmanlaşmış bir danışmanlık şirketinin e-posta sunucularına sızmış.

- ShadowPad etkinliği – Asya’daki bir yazılım geliştirme şirketinin ve Orta Doğu’daki bir emlak şirketinin e-posta sunucularına sızmış. ESET, ShadowPad arkakapının bir varyasyonunun bilinmeyen bir küme tarafından bırakıldığını tespit etti.

- “Opera” Cobalt Hareketi – Yamalar yayımlandıktan sadece birkaç saat sonra çoğunlukla Amerika, Almanya, İngiltere ve öteki Avrupa ülkelerindeki 650 civarı sunucuyu maksat almış.

- IIS art kapılar – ESET, bu ihlallerde dört e-posta şoförüne ihlallerde kullanılan web kabukları yoluyla yüklenen IIS art kapıların Asya ve Güney Amerika’da yer aldığını gözlemlemiştir. Art kapılardan biri yaygın olarak Owlproxy olarak bilinir.

- Mikroceen – Orta Asya’daki bir kamu hizmet kuruluşunun exchange sunucusuna sızmıştır. Bu küme çoklukla bu bölgeyi amaç alır.

- DLTMiner – ESET, daha evvel Exchange güvenlik açıkları kullanılarak gaye alınan birçok e-posta sunucusunda PowerShell indirme yazılımı dağıtıldığını tespit etti. Bu atakta kullanılan ağ altyapısı, daha evvel bildiren bir kriptopara madenciliği kampanyasıyla irtibatlıdır.