Son zamanlarda dikkatinizi mutlaka çekmiş olmalı: Siber suçlular arasındaki trendler önceki yıllara nazaran epey değişti. Kaseya’ya yönelik yapılan saldırılara değinmeden hemen önce, durumu daha iyi anlayabilmek için siber suçluların mantalitesine, fidye yazılımlarının trend oluşuna kadar olan sürece kısaca göz atmakta yarar var.

Eskiden saldırganlar daha çok ideolojik amaçlarla sistemlere zarar verirken, 2010 ve sonrası ortaya çıkan yeni nesil diyebileceğimiz bilgisayar korsanları bu yeteneklerini para kazanma amacıyla kullanmaya başladı. Bunun sonucunda ise önceki yıllara yani 2000’lerin başlarına kıyasla çeşitli amaçlarla “vahşi ortama” bırakılan zararlı yazılımların sayısında inanılmaz artışlar meydana geldi: Bankacılık zararlıları, casus yazılımlar, botnetler, hedefli zararlılar ve dahası…

Fakat bir tür daha vardı ki dijitalleşmenin önceki zamana kıyasla daha az olmasından mütevellit, şu ana kadar çok fazla örneği görülmemiş ve duyulmamıştı. Fidye yazılımları işte tam da dijitalleşme trendinin başladığı 2010’lu yılların ortalarında daha çok görülmeye başlandı. CryptoLocker, CryptoWall, GoldenEye olarak bilinen Petya fidye yazılımı saldırıları gibi olaylar siber suç endüstrisinin yavaş yavaş bu tarafa kaydığını açıkça ortaya koyuyordu. Nitekim 2017 yılında “WannaCry” ile yaşanan siber pandemi yüzünden milyonlarca şirketin zarara girdiği, zararlıyı geliştirenlerin milyonlar, belki de milyarlarca dolar fidye elde ettiklerine şahit olduk.

Fakat genellikle bu tarz saldırılarda, zararlı yazılımın dağıtımı doğrudan zararlının geliştiricisi tarafından yapıldığı için kolluk kuvvetleri tarafından yakalanma ve istenilen etkiye ulaşamama durumu ortaya çıkıyordu.

Bunun neticesinde bazı zeki saldırganlar, geliştirdikleri zararlıları botnetler aracılığıyla yayma yolunu tercih ettiler. Botnet operatörlerine ele geçirdikleri sisteme fidye yazılımlarını yükleme karşılığında elde edilecek olan paradan komisyon vereceklerini söylediler. Bunun neticesinde çok kısa bir süre içerisinde fidye yazılımı çeteleri çok fazla sayıda sistemi etkileyebiliyor, aynı zamanda hızlı bir kazanç elde ediyordu.

Günümüzde ise büyük ölçekli çalışan siber fidye çetelerinin çalışma şekli az daha değişiklik göstermeye başladı. Normal kullanıcılardan ziyade daha çok şirketleri hedefleyen REvil, DarkSide gibi çeteler doğrudan kendilerini riske atmamak ve daha fazla kâr elde etmek adına RaaS (Ransomware as Service) hizmetleri kurmaya başladılar. Yasal SaaS hizmetlerine benzer şekilde, fidye yazılımı hizmetleri satıldı. Her geçen gün farklı farklı şirketin, farklı farklı RaaS müşterilerine para kazandırmak için hedeflendiğini gördük.

Bu sefer ise saldırganlar daha gelişmiş teknikler kullanmaktan çekinmedi diyebiliriz. Genellikle sadece devlet destekli hacker grupları tarafından yapılan saldırılarda kullanılan bir yöntem olan supply-chain yani tedarik zinciri saldırısının bir fidye yazılımı çetesi tarafından kullanıldığına ilk kez şahit oluyoruz. Hem de bu bahsettiğimiz olayın Kaseya gibi çok büyük bir şirketin üstünden yapılmasına.

Kaseya uluslararası olarak İrlanda, Dublin merkezli bir teknoloji firması. Amerika’da ise Miami ve Florida’da bulunuyor. 10 ülkede varlığını sürdüren büyük bir yazılım geliştiricisi olduğunu söyleyebiliriz.

Kaseya daha çok IT sektörüne yani bilişim sektörüne yönelik yazılımlar geliştirdiği için en popüler yazılımı VSA diyebiliriz. VSA, Kurumsal alanda sunucuların, sistemlerin durumunu takip amacıyla kullanılan uzaktan sistem izleme/monitoring ve takip yazılımı. Ayrıca şirket yalnızca VSA ürünüyle değil, sunmuş olduğu profesyonel hizmetler ve otomasyonlarla da biliniyor.

Firmanın son kullanıcıya hitap eden herhangi bir yazılımı olmadığı gibi, tüm yazılımları yalnızca işletmeler ve hizmet sağlayıcıları düşünülerek geliştirilmiş. Dünya çapında 40.000’den fazla şirketin en az bir Kaseya çözümünü kullandığı biliniyor. Diğer şirketlere de çeşitli alanlarda destek veren hizmet sağlayıcılar yani MSP’lere de yönelik teknolojiler sağladığı için, Kaseya yazılımlarını kullanan ve kullanmayan herkese yönelik uzun bir tedarik zincirinin merkezinde yer alıyor diyebiliriz.

Takvimler 2 Temmuz 2021 tarihini işaret ettiğinde saat 14.00’te Kaseya CEO’su Fred Voccola bir açıklamada bulundu. VSA’ya karşı bir saldırı yapıldığı ve bu saldırı nedeniyle az sayıda şirketin de potansiyel olarak etkilendiği duyuruldu. Voccola tarafından yapılan açıklamada ayrıca Kaseya VSA hizmeti müşterilerinin kullanmış olduğu VSA sunucularını acilen kapatmaları gerektiği de söylendi. Kaseya yöneticisi “Bunu en kısa zaman içerisinde yapmanız çok önemli çünkü saldırganlar ilk olarak yöneticilerin VSA’ya erişimi kapatıyorlar” diye durumu izah etti.

Daha olayın ne olduğu anlaşılamamışken olaydan etkilenen müşteriler ve hizmet sağlayıcıları mailler, telefon görüşmeleri, bildirimler gibi çeşitli kanallar vasıtasıyla bilgilendirilmeye başlandı.

Ayrıca Kaseya’nın kriz yönetimi ile ilgilenen “Kaseya Incident Response” ekibi olayı araştırırken, saldırıların daha geniş yüzeye yayılmaması için SaaS sunucularını kapatıp veri merkezlerini tamamen çevrimdışı konuma getirmeye karar verdi. 4 Temmuz tarihinde yapılan açıklamada ise olayın ciddiyetinin farkında olup kendilerinin oldukça iyi planlanmış “sofistike ve gelişmiş bir siber saldırının” mağduru olduklarını söyledi.

FireEye şirketinin bünyesinde bulunan ve adli bilişim anlamında büyük ağırlığı bulunan Mandiant ekibi de sorunu çözmek amacıyla Kaseya’ya destek vermeye başladı. Kaseya tarafından yapılan açıklamada ise sorunu bütün coğrafyalarda çözmek için 7/24 çalışılmaya devam edildiği söylendi. Ayrıca sundukları SaaS çözümlerinin aktif hale gelmesi için daha fazla zamana ihtiyaçları olduğunu belirttiler.

FBI tarafından yapılan tanıma göre, Kaseya VSA yazılımında bulunan bir güvenlik açığı birden fazla hizmet sağlayıcının müşterilerine karşı kullanılarak bir tedarik zinciri saldırısı gerçekleştirildi.

Güvenlik literatüründe “supply chain attack” adı verilen bu yöntem saldırganların doğrudan hedeflerine saldırmak yerine, hedefin hizmet aldığı kuruluşları etkileyerek dolaylı yoldan da olsa sistemleri ele geçirmeye dayanan bir teknik. Daha çok devlet destekli gelişmiş tehdit gruplarının kullandığı bu tarz gelişmiş saldırıların fidye yazılımı çetelerince uygulanmaya başlaması oldukça garip diyebiliriz.

Siber güvenlik firmalarına göre Kaseya’daki duruma yol açan şey, saldırganların kimlik doğrulama aşamalarında yer alan güvenlik açıklarını kullanarak doğrulanmış hesaplara erişmesi ve SQL injection saldırıları yardımıyla veritabanı sisteminde bulunan geniş yetkileri kullanarak sistemde kod yürütmesiydi. SQL injection saldırıları sadece veritabanından veri almak için değil ayrıca yeterince ayarlanmamış veritabanı yetkileri söz konusuysa tüm sistemde uzaktan komut çalıştırmayı mümkün hale getiriyor.

Huntress’in CEO’su Kyle Hanslovan, saldırı hakkında 6 Temmuz 2021’de düzenlenen bir web seminerine katılan katılımcılara tehdit aktörlerinin oldukça verimli teknikler izlediğini belirtti. Tehdit aktörlerinin VSA yardımıyla kaç tane işletmeyi hedef aldıklarının bilinmediğini fakat saldırganların sanki zamana karşı bir yarış içindeymiş gibi davrandığını belirtti.

Güvenlik devlerinden Sophos, yayınlamış olduğu raporda bir VSA sunucusunun asıl amacının yazılım dağıtımı ve bilişim görevlerinin otomasyonu olduğu için Kaseya müşterisi olan bu şirketlerin sunucu ve ekipmanlara yüksek düzeyde güven duyduğunu, saldırganların da bunu bilerek VSA sunucularına sızdığını belirtiyor. Bir saldırganın VSA sunucularına sızması durumunda istemcilerin VSA sunucularının talep ettiği her görevi yapacağını da belirtiyor.

Yine bir başka siber güvenlik uzmanı olan Kevin Beaumont’a göre bu fidye yazılımı, sistemleri ele geçiren saldırganlar tarafından “Kaseya VSA Agent Hot-Fix” adında sahte bir Kaseya güncellemesiymiş gibi cihazlara gönderilip bulaştırılmış. Beaumont, REvil fidye yazılımını içeren bu sahte güncellemenin MSP’ler yani hizmet sağlayıcılar yardımıyla onların da müşterilerine yayıldığını söyledi. Maalesef dolaylı yoldan da olsa Kaseya müşterisi olmayan kuruluşlar da bu saldırıdan etkilendi.

Huntress firması RiskIQ ile yaptığı çalışma sonucunda saldırının başladığı nokta olarak kullanılması muhtemel görülen bir AWS IP adresini de yardımcı olabileceği düşüncesiyle araştırmaya aldı. Aynı zamanda 5 Temmuz tarihinde Kaseya tarafından saldırıya ilişkin bir genel bakış yazısı yayınlandı. Şirket tarafından kötü amaçlı yazılımın daha fazla yayılmasını engellemek amacıyla şirket içi müşterilere VSA sunucularını kapatmaları için çeşitli kanallar yoluyla bildirimler gönderildiği ve VSA SaaS hizmetinin durdurulduğu özellikle belirtiliyor.

Firmaya göre saldırganların kullanmış olduğu bir zero-day yani sıfır gün açığı kimlik doğrulamasını bypass etmek amacıyla kullanıldı ve sistemde üçüncü parti kod yürütüldü. Sistemler kullanılarak da müşterilere fidye yazılımları bulaştırıldı. Şirket tarafından ayrıca yapılan araştırmalarda saldırganların VSA’nın kaynak kodunu değiştirdiğine dair herhangi bir bulguya rastlanmadı. Yani bütün olay sahte güncellemelerin gönderilmesiyle gerçekleşti diyebiliriz.

Hollanda’da yer alan DVID (Dutch Institue for Vulnerability Disclosure / Güvenlik Açıkları İfşa Enstitüsü) araştırmacısı Wietse Boonstra daha önce fidye yazılımı saldırılarında sıkça kullanılan CVE-2021-30116 kodlu bir güvenlik açığını da tespit etmişti. Bunlar da açıkların ifşası kapsamında raporlanmıştı. DVID, Kaseya ile güvenlik açıklarının ortaya çıkmasından hemen sonra sürekli temas halinde olduklarını belirtti. Ayrıca ifşa raporundaki maddeler çok açık ve net olmadığı için kendilerine sık sık sorular sorulduğunu da belirtti. Tüm süreç boyunca Kaseya’nın sorunun düzeltilmesi ve ayrıca açıklı sistemlerin yamanması için olağanüstü bir çabayla çalıştığının altı çiziliyor.

Kaseya saldırının yaşandığı hafta boyunca SaaS müşterilerinin risk altında olmadığını belirtti. Tahminlere göre doğrudan şirket içi Kaseya müşterilerinden 40 tanesinin etkilendiği düşünülüyor. Bununla beraber birçok kobi hizmet sağlayıcılar dolayısıyla etkilendi. Raporlara göre İsveç’te yer alan 800 adet süpermarket kasalarını açamadığı için geçici süreliğine kapanmak zorunda kaldı. Huntress’ın Reddit’te yaptığı bir açıklamaya göre aşağı yukarı 1.000 şirketin sunucuları ve iş istasyonları şifrelendi. Binlerce küçük işletmenin bundan olumsuz etkilendiği belirtildi.

Sophos Başkan Yardımcısı Ross McKerchar, saldırının Sophos’un görmüş olduğu en geniş kapsama sahip fidye yazılımı saldırılarından biri olduğunu söyledi. Şu anda elde ettikleri kanıtlara göre 70’den fazla hizmet sağlayıcı ve bununla beraber 350 kuruluşun etkilendiğini belirtti. Mağdur kuruluşların tam sayısının herhangi bir güvenlik şirketinin bildirildiğinden daha yüksek olması bekleniyor.

6 Temmuz’da yapılan tahminlere göre doğrudan 50 müşteri, zincirin alt kısmında ise 800 ile 1.500 işletme saldırıya uğradı. Kaseya CEO’su Fred Voccola yaşananların güvenliği ihlal edilen az sayıda insan için berbat bir durum olduğunu söyledi.

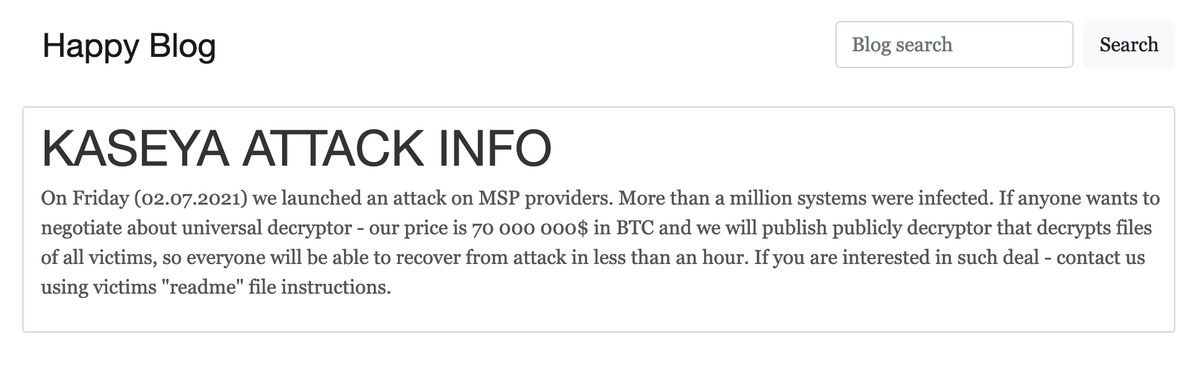

Siber saldırı REvil siber çetesinin sızıntıları yayınladığı TOR ağındaki bir web sitesi olan “Happy Blog” üzerinden duyuruldu. Saldırının yapıldığı hafta sonu blog sayfalarında yaptıkları güncellemeyle Rus bağlantılı olduğu düşünülen grup 1 milyondan fazla sisteme zararlı yazılım bulaştırıldığını iddia etti.

Ayrıca REvil, Bitcoin para biriminde ödenmek şartıyla 70 milyon dolarlık bir pazarlık teklifi sundu. Ödemenin yapılması karşılığında bütün sistemlerin ve şifreli dosyaların açılabilmesini sağlayan şifre çözme anahtarını sunacağını söyledi.

REvil çetesi daha önce Quanta Computer, Acer gibi şirketlere yönelik yaptığı siber saldırılarla da ilişkilendirilmişti.

Fakat saldırının yaşanmasından yaklaşık 1 hafta sonra garip bir durum yaşandı. REvil fidye yazılımı grubu aniden kayboldu. Aylardır birçok şirkete sıkıntılar yaşatan bu siber çetenin kaybolmasının nedeninin çok fazla dikkat çekmeleri olduğu düşünülüyor. REvil’in arkasında her kim varsa daha fazla bunu sürdürmek istemedi veya çemberin daralmasından ötürü korktu diyebiliriz.

Kaseya saldırısından etkilenen sistemlere bulaşan fidye yazılımları dosyaları özel bir anahtar yardımıyla şifreleyip, uzantılarını “.csruj” haline getiriyor. Fidye yazılımının operatörleri ödemenin yapılması durumunda bir şifre çözme anahtarı sağlayacaklarını söylüyor. Ayrıca bunu kanıtlamak için de bir adet dosyanın şifresini ücretsiz çözebileceklerini de belirtiyorlar.

Saldırganlar, fidye yazılımları etkilenen sistemlere bıraktıkları notlarda bunun sadece bir iş olduğunu, menfaatleri dışında herhangi bir kimseyi umursamadıklarını, işlerini ve yükümlülükleri olan saldırıları yapmazlarsa kimsenin onlarla iş tutmayacağını belirttiler. Ayrıca bu notta saldırının herhangi bir çıkar için değil, daha ziyade sundukları hizmet çerçevesinde olduğunu, zaman kaybedilmemesi için fidye karşılığı sunabilecekleri özel anahtarın ellerinde olduğunu da yazdılar.

Bazı firmalardan 44.999 dolar fidye istenirken, bazılarında ise 5 milyon dolara kadar fidye istendiği görülüyor. Güvenlik araştırmacısı Kevin Beaumont ne yazık ki saldırıya uğrayan şirketlerin herhangi bir çözüm garantisi olmamasına rağmen fidye yazılımı operatörleriyle pazarlığa oturduğunu söylüyor.

Sophos yaşananların daha iyi anlaşılabilmesi adına REvil fidye yazılımının sistemlerde nasıl aktif hale geldiğini ve şifrelemeyi gerçekleştirdiğine dair bir demo yayınladı.

Kaseya, yaşanan ihlal sonrası hızlıca aksiyon alarak Federal Araştırma Bürosu (FBI) ve ABD Siber Güvenlik Altyapı Ajansı (CISA) olmak üzere siber güvenlik kuruluşları ve kolluk kuvvetlerine bilgi sağladı.

Saldırıdan sonra Amerika Birleşik Devletleri Başkanı Joe Biden, federal istihbarat teşkilatlarını olayı soruşturmak için yönlendirdiğini duyurdu. Ayrıca Beyaz Saray tutumunu biraz daha sertleştirerek Biden aracılığıyla Rusya Devlet Başkanı Vladimir Putin’i Rusya kaynaklı siber saldırılardan ötürü uyardı.

Rusya kaynaklı olduğu düşünülen bu saldırıları Rusya’nın kendi içinde halletmemesi durumunda, ABD’nin kendi başına harekete geçip duruma müdahale etme hakkının saklı olduğunun altı çizildi.

ABD başkanı Joe Biden tarafından Rusya devlet başkanı Putin’e yapılan uyarılardan sonra sonra REvil çetesine ait web sitesi kolluk kuvvetlerince ele geçirildi. Genel itibariyle siber saldırılarda, saldırganlara ait web sitelerine el konulduğu çok nadir görülen bir durumdur. Saldırganların daha da göz önünden kaybolması istenmediği için böyle bir yol tercih edilmez. Tercih edilmesi durumunda da zaten çoktan saldırganlara ulaşılmış olunur.

Kolluk kuvvetleri el koyduğuna göre sadece Kaseya saldırısı için değil, REvil çetesi için de sonun yaklaştığını söyleyebiliriz. Zira bunun bir nevi REvil çetesi hakkındaki soruşturma sürecinin bitmeye yakın olduğuna dair bir işaret olduğunu düşündüğümüzü belirtmekte yarar var.

Ek olarak ele geçirmeden öncesinde, Joe Biden’ın Putin’e yönelik yaptığı uyarılar neticesinde grubun ABD karşıtı olduğu için güvenli liman olarak gördüğü Rusya devletinin de baskısından korkmasından ötürü çoktan ortadan kaybolduğu iddia ediliyordu.

Nihayet Evrensel Şifre Çözme Anahtarı Bulundu

Henüz bu uzun yazı hazırlanırken, 22 Temmuz’da Kaseya evrensel bir şifre çözme anahtarı sağlamayı başardığını açıkladı. Bilinmeyen bir “üçüncü taraf” aracılığıyla elde edilen şifre çözme anahtarı zararlıdan etkilenen sistemlerde test edildi ve başarıyla dosyaların kurtarılabildiği gözlemlendi.

Kaseya, kilitli sistemler nedeniyle halen sıkıntı çekmeye devam eden müşterilerine destek ulaştırmak için güvenlik firmalarından Emsisoft ile de çalışmaya başladı.

Yapılan açıklamada müşteriler için en yüksek güvenlik seviyelerini sağlamaya kararlı olduklarını, daha fazla ayrıntı elde ettikçe sayfalarından duyuracaklarını belirttiler. Fidye yazılımlarından etkilenen müşterilerine ise Kaseya temsilcilerinin mutlaka ulaşılacağı söylendi.

Kaynak: ZDNet